Obsah

V tomto článku: Použití Zenmap Použití CommandSiteReferences

Máte trochu obavy, že vaše síť nebo síť vaší společnosti má bezpečnostní díry? Síť je v bezpečí od okamžiku, kdy nikdo nemůže vstoupit, aniž by byl pozván. Toto je jeden ze základních aspektů zabezpečení sítě. Ujistěte se, že existuje bezplatný nástroj: Nmap (pro „Network Mapper“). Tento nástroj kontroluje váš hardware a vaše připojení, aby zjistil, co je špatně. Provede tedy audit použitých nebo ne použitých portů, testuje firewally atd. Specialisté zabývající se zabezpečením sítě tento nástroj používají každý den, ale to samé můžete udělat podle našich doporučení, která začínají hned v kroku 1.

stupně

Metoda 1 Použití Zenmap

-

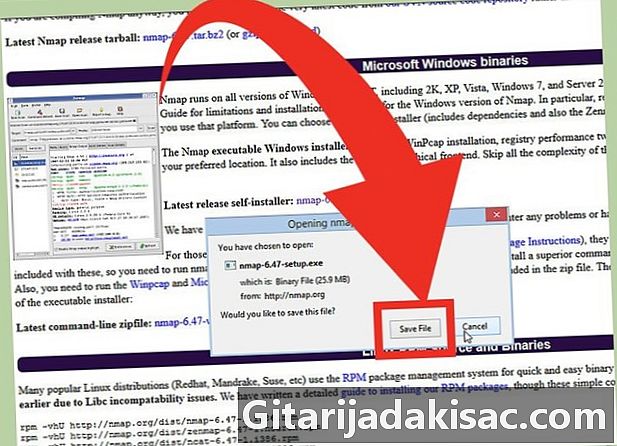

Stáhněte si instalační program Nmap. Je zdarma k dispozici na webových stránkách vývojáře. Vždy je lepší hledat program na webu vývojáře, takže se vyhýbáme mnoha nepříjemným překvapením, například virům. Stažením instalačního programu Nmap načtete také Zenmap, grafické rozhraní Nmap, což je výhodnější pro ty, kteří mají špatný kontrolní příkaz.- Zenmap je k dispozici pro Windows, Linux a Mac OS X. Na webu Nmap najdete všechny soubory pro každý z těchto operačních systémů.

-

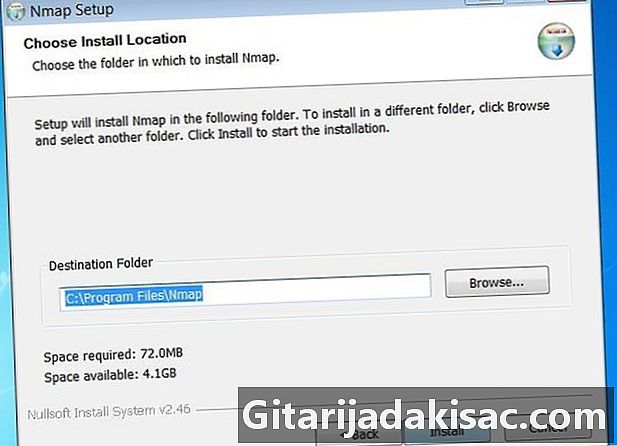

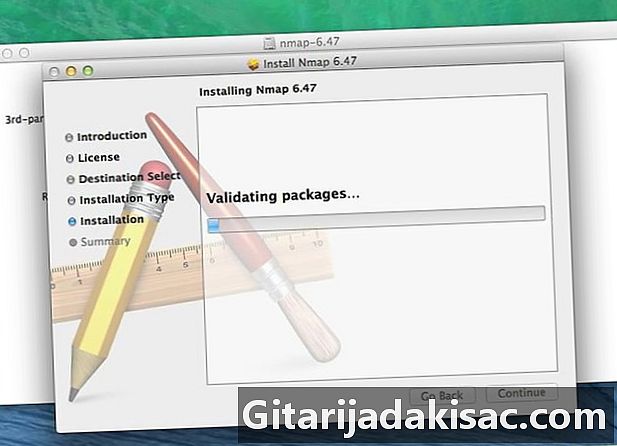

Nainstalujte Nmap. Po načtení spusťte instalační program. Budete vyzváni k výběru součástí, které chcete nainstalovat. Pokud chcete využít výhod Nmapu, doporučujeme vám zrušit zaškrtnutí tohoto políčka. Buďte beze strachu! Nmap nenainstaluje žádný adware ani spyware. -

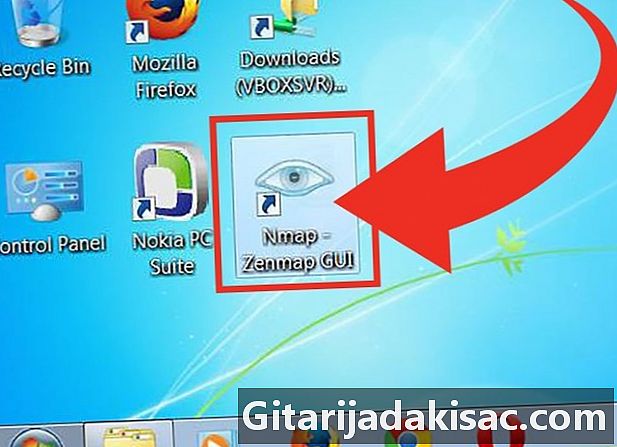

Spusťte grafické rozhraní „Nmap - Zenmap“. Pokud jste se nedotkli výchozího nastavení, měla by se na ploše zobrazit ikona. Jinak se podívejte do nabídky start, Stačí otevřít Zenmap stačí spustit program. -

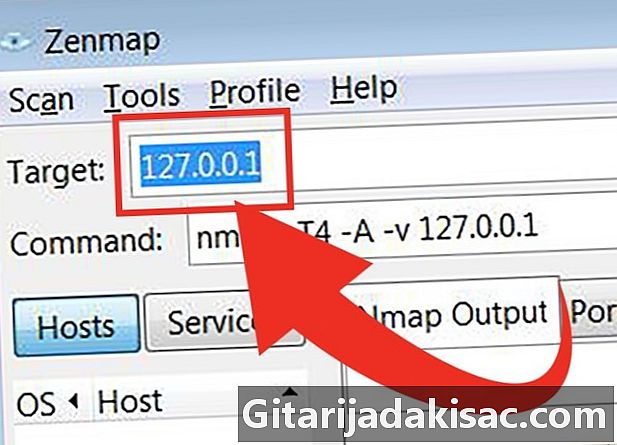

Zadejte cíl, který slouží jako podpora pro skenování. Zenmap umožňuje snadné spuštění skenování. Prvním krokem je výběr cíle, tj. Internetové adresy. Z těchto adres můžete zadat název domény (např. Example.com), IP adresu (např. 127.0.0.1), síťovou adresu (např. 192.168.1.0/24) nebo libovolnou kombinaci ,- V závislosti na vybraném cíli a intenzitě může vaše kontrola Nmap způsobit reakci vašeho poskytovatele internetových služeb, protože vstupujete do nebezpečných vod. Před jakoukoli kontrolou zkontrolujte, zda to, co děláte, není nezákonné a neporušuje podmínky vašeho poskytovatele služeb Internetu. To platí pouze v případě, že je vaším cílem adresa, která vám nepatří.

-

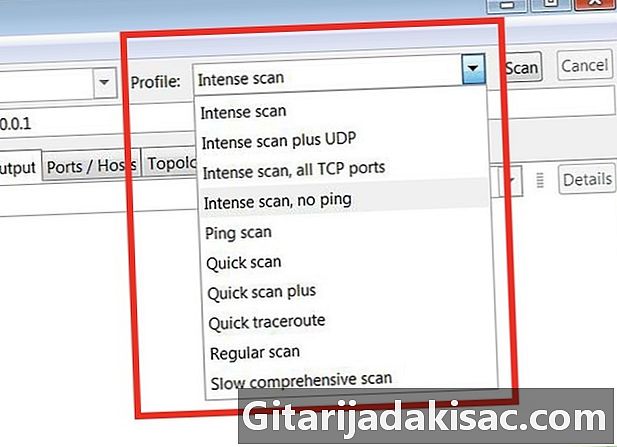

Vyberte si profil daudit. Profilem máme na mysli předdefinované audity, které splňují očekávání největšího počtu. Proto se neobtěžujeme složitým a dlouhým nastavením parametrů v příkazovém řádku. Vyberte si profil, který vyhovuje vašim potřebám:- Intenzivní kontrola („Intenzivní audit“) - Jedná se o úplný audit, který kontroluje operační systém, jeho verzi, cestu („traceroute“) vypůjčenou datovým paketem, skriptové skenování. Odesílání dat je intenzivní, omezuje agresivitu, a to po dlouhou dobu. Toto vyšetření je považováno za velmi rušivé (možná reakce ISP nebo cíle).

- Skenování pomocí příkazu Ping („audit Ping“) - tato specifikace umožňuje určit, zda jsou hostitelé online, a měřit tok uplynulých dat. Nekontroluje žádný z portů.

- Rychlé skenování - Jedná se o nastavení, které prostřednictvím masivních zásilek paketů rychle analyzuje jediné vybrané porty.

- Pravidelná kontrola („Klasický audit“) - Toto je základní nastavení. Jednoduše vrátí ping (v milisekundách) a ohlásí otevřené porty cíle.

-

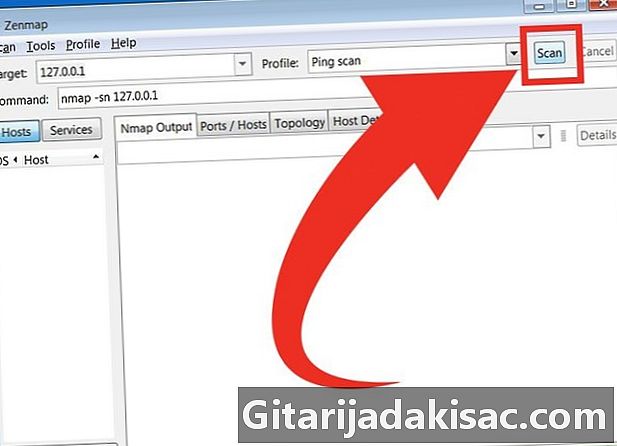

Klikněte na skenovat zahájit zkoušku. Výsledky se zobrazí na kartě Výstup mapy, Doba trvání studie se liší podle zvoleného profilu, zeměpisné vzdálenosti cíle a struktury jeho sítě. -

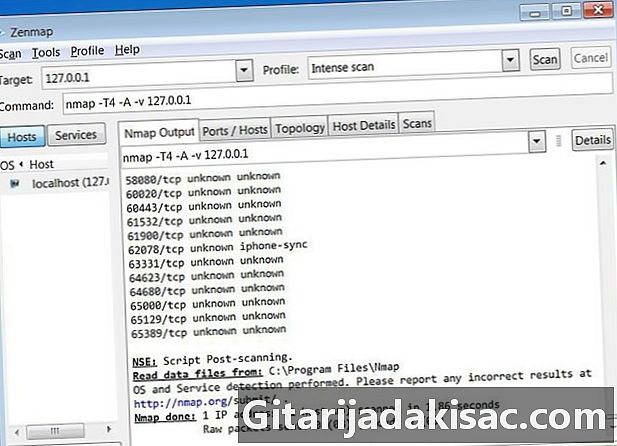

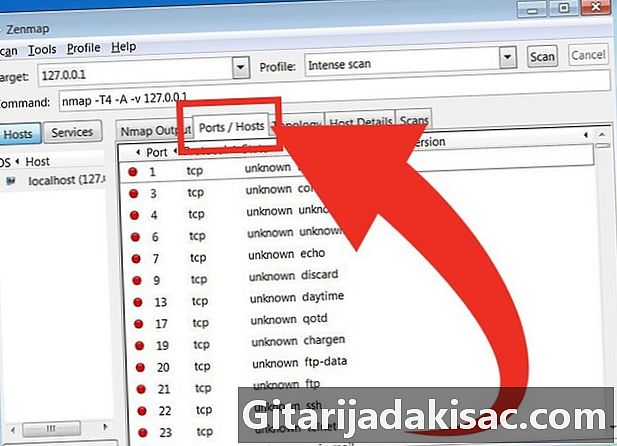

Přečtěte si výsledky. Po dokončení auditu uvidíte Nmap hotovo (Nmap byl dokončen) ve spodní části stránky propojené s kartou Výstup mapy, Vaše výsledky se zobrazí v závislosti na požadované recenzi. Tam jsou zobrazeny absolutně vše výsledky bez rozdílu. Pokud chcete výsledky podle rubrik, musíte použít další karty, mezi nimi:- Porty / hostitelé (PortsHôtes) - Na této kartě najdete informace, které vyplynuly z prohlídky portů a souvisejících služeb.

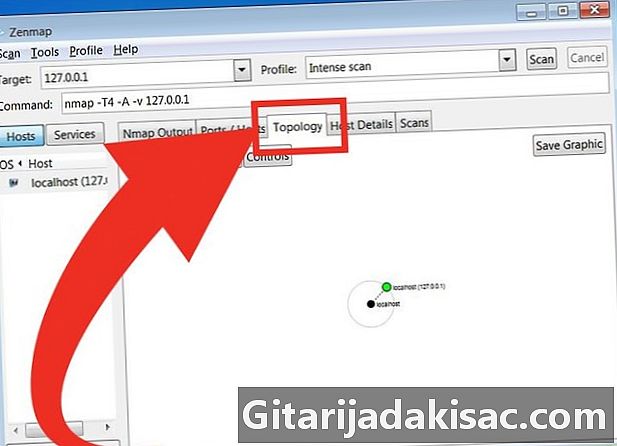

- Topologie (Topologie sítě) - Tato karta zobrazuje graf „cesty“ pořízené během testu. Poté budete moci vidět uzly narazené na cestě k dosažení cíle.

- Podrobnosti hostitele (Snídaně / Detail) - Tato karta umožňuje vědět vše o cíli, počtu portů, IP adresách, názvech domén, operačním systému ...

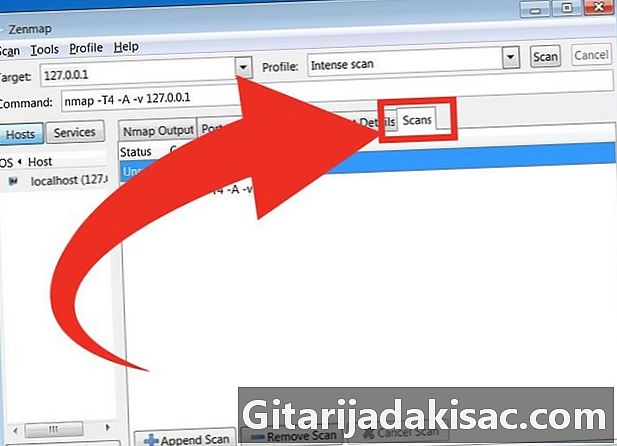

- skeny - Na této kartě budete moci číst všechny příkazy, které jste zadali během předchozích zkoušek. Můžete tak rychle restartovat nový test změnou nastavení.

- Porty / hostitelé (PortsHôtes) - Na této kartě najdete informace, které vyplynuly z prohlídky portů a souvisejících služeb.

Metoda 2 Použití příkazového řádku

- Nainstalujte Nmap. Před použitím aplikace Nmap je nutné ji nainstalovat, aby se spustila z příkazového řádku operačního systému. Nmap zabírá málo místa na pevném disku a je zdarma (načte se na web vývojáře). Zde jsou pokyny podle vašeho operačního systému:

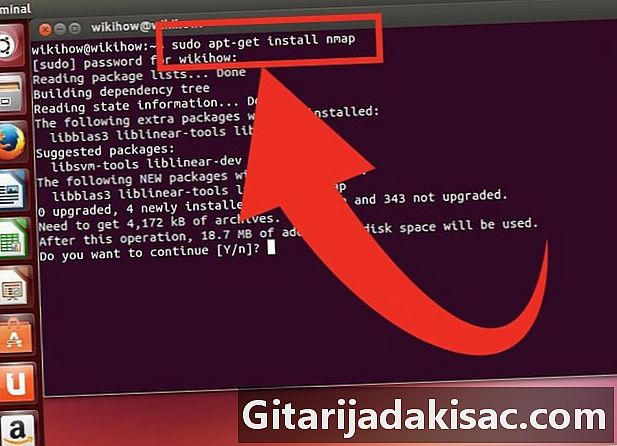

- Linux - Stáhněte si Nmap z úložiště APT a nainstalujte. Nmap je k dispozici na většině hlavních úložišť Linuxu. Chcete-li to provést, zadejte příkaz odpovídající vaší distribuci:

- pro Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bitů) NEBOrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bitů) - pro Debian, Ubuntu

sudo apt-get install nmap

- pro Red Hat, Fedora, SUSE

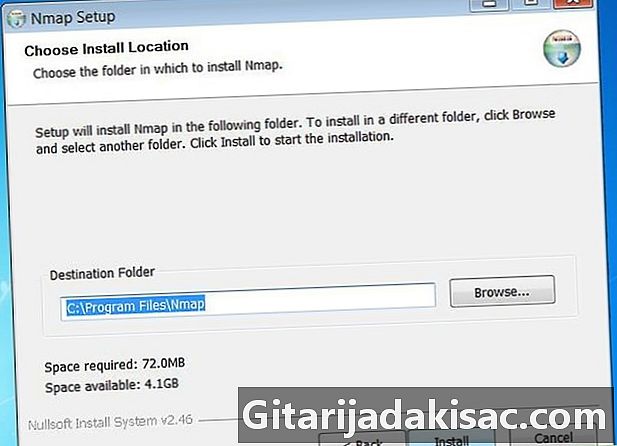

- Windows - Stáhněte si instalační program Nmap. Je zdarma na webových stránkách vývojáře. Vždy je lepší hledat program na webu vývojáře, takže se vyhýbáme mnoha nepříjemným překvapením, například virům. Instalační program vám umožní rychle nainstalovat online příkazové nástroje společnosti Nmap, aniž byste se museli bát dekomprese správné složky.

- Pokud si nepřejete grafické rozhraní Zenmap, během instalace jednoduše zrušte zaškrtnutí políčka.

- Mac OS X - Stáhněte si obraz disku Nmap. Je zdarma na webových stránkách vývojáře. Vždy je lepší hledat program na webu vývojáře, takže se vyhýbáme mnoha nepříjemným překvapením, například virům. Pomocí vestavěného instalačního programu nainstalujte Nmap čistě a snadno. Nmap běží pouze v OS X 10.6 nebo novějším.

- Linux - Stáhněte si Nmap z úložiště APT a nainstalujte. Nmap je k dispozici na většině hlavních úložišť Linuxu. Chcete-li to provést, zadejte příkaz odpovídající vaší distribuci:

- Otevřete příkazový řádek. Příkazy Nmap se zadávají do příkazového řádku a výsledky se zobrazují s postupem času. Laudit lze upravovat pomocí proměnných. Audit můžete spustit z libovolného adresáře.

- Linux - Otevřete terminál, pokud používáte GUI pro distribuci Linuxu. Umístění terminálu se liší podle distribuce.

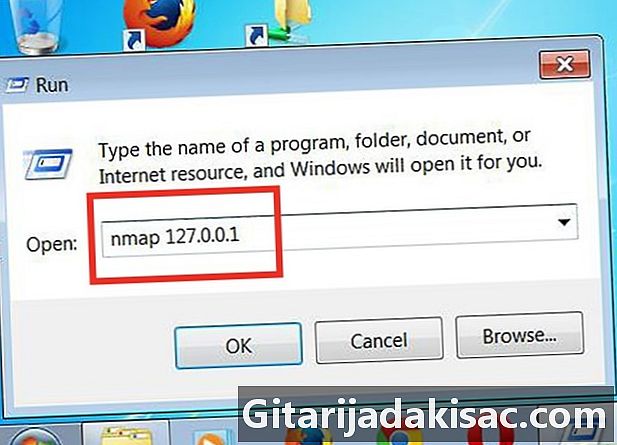

- Windows - Přístup se provádí současným stisknutím tlačítka Windows a dotek R, potom píšete cmd v poli hrát, V systému Windows 8 musíte současně stisknout klávesu Windows a dotek X, poté vyberte Příkazový řádek v nabídce. Audit Nmap můžete spustit z libovolného adresáře.

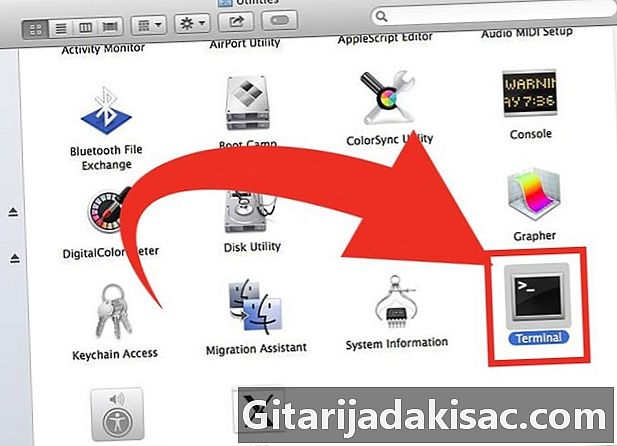

- Mac OS X - Otevřít uživatele terminál umístěné v podsložce Utilities souboru aplikace.

- Linux - Otevřete terminál, pokud používáte GUI pro distribuci Linuxu. Umístění terminálu se liší podle distribuce.

-

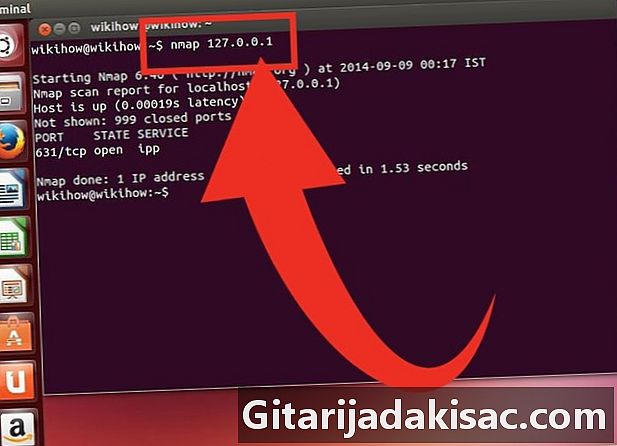

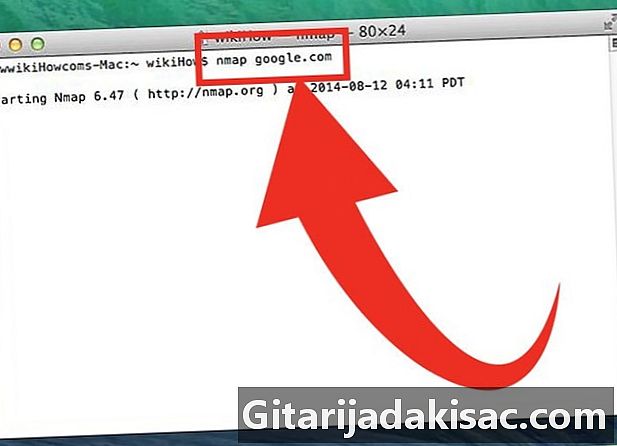

Proveďte audit portů vašeho cíle. Chcete-li zahájit klasický audit, zadejtenmap, Budete ping cíl a vyzkoušet jeho porty. Tento druh auditu je velmi rychle spatřen. Zpráva se zobrazí na obrazovce. Musíte se pohybovat pomocí posuvníku (vpravo), abyste viděli všechno.- V závislosti na zvoleném cíli a intenzitě průzkumu (množství paketů odeslaných za milisekundu) může váš audit Nmapu způsobit, že váš poskytovatel internetových služeb (Internet Access Provider) reaguje, když do něj vstoupíte v nebezpečných vodách. Před jakoukoli kontrolou zkontrolujte, zda to, co děláte, není nezákonné a neporušuje podmínky vašeho poskytovatele služeb Internetu. To platí pouze v případě, že je vaším cílem adresa, která vám nepatří.

-

Upravte svůj původní audit. Existují proměnné, které lze zadat do příkazového řádku pro úpravu parametrů studenta. Budete mít více podrobností nebo méně. Změna proměnných mění úroveň vniknutí studenta. Můžete psát několik proměnných jednu po druhé, pokud je oddělíte mezerou. Jsou umístěny před cíl:nmap.- -D - Toto je nastavení pro zkoušku SYN (polootevřené). Je méně rušivý (a proto méně detekovatelný!) Než klasický audit, ale trvá déle. Dnes je mnoho firewallů schopno detekovat typové zkoušky -D.

- sn - Toto je nastavení pro ping. Laudit porty jsou deaktivovány a budete vědět, zda je váš hostitel online nebo ne.

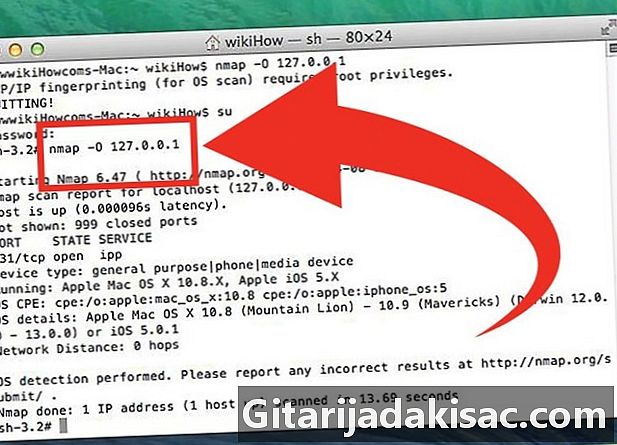

- -O - Toto je nastavení pro určení operačního systému. Budete tedy znát operační systém vašeho cíle.

- -A - Tato proměnná spouští některé z nejčastějších auditů: detekce operačního systému, detekce verze operačního systému, skenování skriptů a půjčená cesta.

- -F - S touto proměnnou jste v «rychlém» režimu, počet požadovaných portů je snížen.

- -v - Tato proměnná vám umožní získat více informací, a tak být schopni provádět důkladnější analýzu.

-

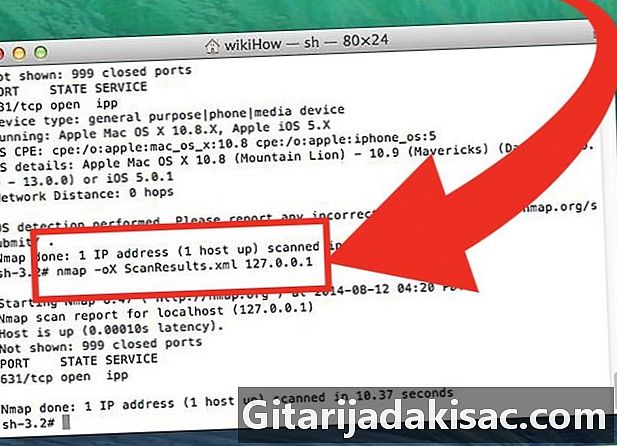

Upravte přehled jako soubor XML. Výsledky lze upravovat jako soubor XML, který lze číst pomocí libovolného internetového prohlížeče. K tomu je nutné použít při nastavování parametrů proměnnou -oXa pokud jej chcete okamžitě pojmenovat, použijte následující příkaz:nmap -oX Výsledky skenování.xml.- Tento soubor XML lze uložit kamkoli a kdekoli.